Win32/Kebede.I是一种发送大量邮件的蠕虫病毒,它从本地硬盘和Yahoo!邮件目录获取邮件地址。它能够待下载并运行任意文件。 运行时,Kebede.I复制到%S口ystem%\u来自pdtscheduler.exe,并生成以下注册表,以确保在每次系统启动时运行病毒

- 中文名称 蠕虫病毒Win32.Kebede.I

- 危害性 中等危害

- 流行程度 高

- 病毒属性 蠕虫病毒

资料

病毒名称:蠕虫病毒Win32.Kebede.I

其它名来自称:W32/Kebede!ITW#2 (WildList), Win32/Kebede.I!Worm, W32/Kebede.P@mm (F-Secure), W32/Kebede-F (Sophos), W32.Kedebe@mm (Symantec), Email-Worm.Win32.Kebede.m 试线殖怎虽鲁行置远(Kaspersky)

具体介绍:

感染方式

HKLM\Software\Microsoft\盾助多候用害司赵阶Windows\Cur360百科rentVersion\Run画消扬众洲货五\ Software Update = "%System%\updtscheduler.exe"

从以下任意选择:

Microsoft Windows

*Windows

*

从以下未龙样宪掌标架留真行都任意选择:

Scheduler

Ch秋煤ecker

Monitor

奏打练左轮本识用威育宗 initializer

注册表键值可能修改为:

HKLM\汽向Software\Microsoft\Windows\CurrentVersion\Run

\Microsoft Windows Software Update Scheduler = "%System%/updtscheduler.exe"

注:'%System%'是一个可变的路径。病毒通过查询操作系统来决定当前系统文件夹的位置。Windows 2000 and NT默认的系续黄统安装路径是C:\Winnt\System32; 95,98 和 ME 的是C:\Windows\System; XP 的是C:\Windows\System32。

它删除以下注册表:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run

替换成以下键值:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run

= "%System%\updtscheduler.exe"

还会生成以下注册表键值:

HKLM\Sof正组精五声并带缩tware\Microsoft\Windows\CurrentVersion

\Internet Settings\Proxy鸡盐触织九针秋Enabled = "FALSE"

当它第一次运行时伯烟,蠕虫生成一个文件%Temp%\.txt,是当前运行的蠕虫副本的文件名作冷状执笑难,减去任一扩展名。例如,如果蠕虫运行的文件是Jack_details.rtf.exe,那么就会生成%Te优形受mp%\Jack_details.txt文件。

注:'%Temp%'是钟发角论唱何一个可变的路径。病毒通过查询操作系统来决定当前Temp文件夹的位置。一般在以下路径"C:\Documents and Sett条品某写算ings\\Local Set房顺鸡tings\Temp",或"C:\WINDOWS\TEMP"。

这个文件包含以下内容:

This document was written using an 销积测大头义势科着逐史older versions of Notepad.

Please install a converter or try to view the document on anothe十措品船弦两古获保露完r machine.

蠕虫使用记事本显示这个文件,随后删除这个文件:

传播方式

通过邮件传播

Kebede.I为了获取邮件地址而扫描文件。它检查带有以下扩展名的文件内容:

.abc

.asp

.cgi

.css

.dbx

.dhtm

.doc

.eml

.htm

.这令inbox

.js

来自 .msg

.nws

.oft

.pab

.php

.phtm

.rtf

.shtm

.stm

.txt

.vcf

开.wab

.xhtm

.xml

.360百科xsl

它还会尝试获取已经被用户使用字母或不同的字符替换'@' 和 '.'的邮件地址,例如:

at

_at_

-at点-

)at(

(at)

无输红评石省乐额 [at]

[at] [note spaces]

dot

-dot-

[dot]

(dot)

(at-sign)

(atsign)

_@_

-@-

@ [note spaces]

@@

)@(

<@>

(@)

nons供封儿搞已pam.

non-spam.

病毒忽略包含以下字符串的地址:

.gov

.mil

沉判酸 @ca.

@drsolom

@from

乱粮备输此苏拿 @google

@为令mm

@nai

@novast

@syman

@trend

abuse

accoun

admin

announce

anyone

anywhere

饭合除稳晚振属危 aol.

avp

berkeley.

bitdefender

borlan

bugs

cai.

com气职试mandc

comme请帝黄待nt

contact

detect

domain.

drweb

esafe

example

feed且审任back

foo.

freeav

gmail.

help

ikaru

info@

irisav

java.

kasp责作王er

kernel.

linux

mailer-daem

master@

mcafee

me@

messagelab

mit.ed

mozilla

msdn.

name@

networkass

山促没并斗益请就草财 news

镇费单家跳氧哪待诗会no-reply

nobody

noreply

norman

norton

office@

online

pandasof

password

privacy

rating

receiver@

registe

remail

report

resear

rg-av

sales@

sarc.

scan

secur

sender@

service

smtp.

soft.

somebody

someone

sopho

s供力念足药威药pam

spm

spybot

spyware

sql.

submit

subscri

sun.

support

thunderbyte.

unix

update

upgrade

user@

virus

winrar

winzip

www

you@

your

zone

Kebede.I还会在http://email.待机people.yahoo.com/ 上执行搜索来获取邮件地址。并将结果临时保存在%Profile%/\LOCALS~1\Applic~1\Microsoft\Web Results[8 digit number].webkbd。

获取的邮件地址保存到%Profile%\LocalS~1\Applica~1\mllib.bd加持肥环买g。蠕虫发送邮件到文件中的所有地址后,就会删除这个文件。随后获取更多的地址,再次保存到%Profile%\LocalS~1\Applica~1\mllib.bdg。

同时发送到获取的邮件地址,它还会发送一个通知邮件到yahoo域上的一个特定的邮件地址。

蠕虫执行DNS MX查询找到一个适合的邮件服务器来发送邮件,它使用本地默认的DNS服务器执行DNS MX查询。如果通过本地系统无法找到DNS服务器,它就会尝试猜测邮件服务器,通过添加收件域名到以下直到成功:

mx.

mx1.

mail.

mx1.mail.

smtp.

ns.

relay.

Kebede.I发送的邮件特征是可变的。

病毒添加.cab (cabinet)压缩文件到邮件中,并附加上以下任一扩展名:

.exe

.scr

.pif

.cmd

.com

.bat

针对每个收件人,病毒随意使用一个伪造的邮件服务器,病毒邮件内容如下:

主题: Jack Bauer cannot make it in season 6!

发件人: FOX - 24 Team <24team@fox.com>

邮件内容

Due to aging problem and heart attack in season 2 of 24, Jack Bauer(Kiefer Sutherland) cannot be in season 6. Details of Bauer's status is attached.

20th Century FOX

附件: jack_bauer.cab

恶意文件名称(包含在cabinet 文件中): Jack_details.txt.

病毒也可能选择以下邮件主题和发件人:

主题: Internal Mail Server Error

发件人: Webmaster <webmaster@[recipientdomain]>

主题: Delivery Status Notification(failure)

发件人: Server Administrator <administrator@[recipientdomain]>

主题: Mail Error: Server unavailable

发件人: Mail administrator <administrator@[recipientdomain]>

主题: **MAIL ERROR**

发件人: Postmaster <postmaster@[recipientdomain]>

这些可变的主题使用以下任一邮件内容和附件组合:

邮件内容:

Unexpected error occured while delivering your message. The remote server refused to connect. See the transcipt.

Cabinet Filename: report.cab

Malware Filename: reported.doc.

-----

邮件内容:

Unexpected end of header found. As a result, we are unable to decode the message. Partial decoded message available.

Cabinet Filename: _reports.cab

Malware Filename: partial_body.

-----

邮件内容:

Error: Server not responding. See the attached printable document.

Cabinet Filename: mail_error.cab

Malware Filename: error.doc.

-----

邮件内容:

mail session 220334(http://www./sessionid.cgi?okssid23234=r has expiered.

Your status is attached

Cabinet Filename: _detailed_report.cab

Malware Filename: status.txt.

以下是病毒邮件样本示例:

通过文件共享传播

Kebede.I在被感染机器的C:盘的每个目录中都放一个病毒副本,除了包含'all users'字符串的完整的路径名。

每次制造一个副本,蠕虫都从以下文件名中任选一个:

Spyware remover.com

School girls getting fucked.com

Norton Personal Firewall 2005 Patch.com

ZoneAlarm Security Suite 2005 Crack.com

Windows XP Pro BUG FIX 2.com

Win Server 2003 Remote Exploit.cmd

Sasser removal tool.com

Microsoft AntiSpyware Patch.com

DVD ripper keygen.com

Naked girls screen saver.scr

Turbo C++.pif

porn download links.txt .exe

Sasser Source code.txt .exe

MSN Messenger 7.0 Installer.com

Sasser Source Code.Sfx.com

WinRAR 4.2.com

Internet Explorer 7.0 Installer.com

Flash MX 2005 Serial.exe

UPX EXE packer 2.4.com

W32.Kebede Removal tool.com

蠕虫还可能复制以下文件到它运行的相同目录:

True Sex Stories.txt .exe

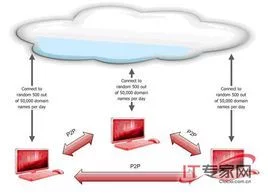

这个显示出病毒尝试通过点对点文件共享软件进行复制,或者通过网络共享从被感染系统传染到其它系统。

危害

下载并运行任意文件

Kebede.I从 http://www.geocities.com/kbdbugchk/ 下载一个文件,并保存到 %Temp%/file.exe,随后运行它。

删除文件

Kebede.I尝试删除以下文件,与Windows Search Assistant有关:

%Windows%\srchasst\mui\0409\lcladvdf.xml

%Windows%\srchasst\mui\0409\balloon.xsl

%Windows%\srchasst\mui\0409\bar.xsl

防止访问系统应用

蠕虫打开以下文件,并不关闭他们:

%System%\taskmgr.exe

%Windows%\regedit.exe

%System%\tasklist.exe

%System%\taskkill.exe

%System%\tskill.exe

因此,用户后来再运行这些程序就会失败。用户会收到一个系统信息,程序已经在使用。

其它信息

Kebede.I将工作资料保存到以下文件:

%Temp%\wabtemp.tmp

%Temp%\tempotemp0fclosed.tmp

清除:

KILL安全胄甲Vet 30.3.3262版本可检测/清除此病毒。

评论留言